La question est sans doute provocante compte tenu de la situation internationale tendue et des révélations pas si récentes d’Edward Snowden à propos du programme de surveillance PRISME aux États-Unis (c’était en 2013). Il est attesté que les GAFAM financent en grande partie leurs activités en exploitant les données des internautes et collaborent de près ou de loin avec des agences gouvernementales. Les données représentent donc le nerf de la guerre qui se joue entre des puissances qu’on ignore ou sous-estime. La surveillance de masse n’est pas une vague menace au lointain, mais elle sévit partout, aujourd’hui et de manière assez sournoise. En effet, l’amalgame est vite fait entre surveillance et sécurité, entre chiffrage des données et terrorisme, ou entre protection de la sphère privée et innocence juridique.

Dans ce contexte peu folichon, la France semble persister à confier l’informatique de son département de la défense à un seul et unique fournisseur. Qui se trouve être Microsoft, l’un des GAFAM !

Nous revenons aujourd’hui sur l’émission Cash Investigation de France 2, diffusée le 18.10.2016 dernier, dont une partie s’attelle à dévoiler ce qui se cache derrière un contrat dit « open bar » passé par le ministère de la défense avec Microsoft. La vidéo ci-dessous commence directement à la minute 42.

Si on fait l’impasse sur le style quelque peu cabotin de l’émission, le fond est en revanche particulièrement intéressant (et pour le moins angoissant).

Récapitulation

- Dans ces temps troublés, l’axe stratégie de la défense nationale (et internationale) de la France est confiée à un prestataire privé unique.

- Ce prestataire se trouve être l’une des 5 plus grandes capitalisations boursières des États-Unis, ce qui lui donne une mage de manœuvre et un pouvoir de pression colossal.

- Microsoft est l’un des acteurs ayant participé au programme PRISME de la NSA, dévoilé par Edward Snowden. Les données des utilisateurs de ses produits ont été massivement transmises sans l’accord de leur propriétaire et sans procédure judiciaire, au programme de surveillance étasunien.

- Les produits de Microsoft sont privatifs et opaques. Il n’est donc pas possible pour un client de savoir comment les données manipulées par ces logiciels sont réellement gérées.

Sans compter la problématique évoquée dans le documentaire liée à l’évasion fiscale qu’un tel montage permet, la situation est tout bonnement choquante. En d’autres termes, on donne les clefs de sa sécurité à un seul acteur privé très puissant, étranger, ayant déjà mis en place des techniques de surveillance de masse, opaque dans son fonctionnement et dans ses liens avec agences gouvernementales.

Le pouvoir des GAFAM

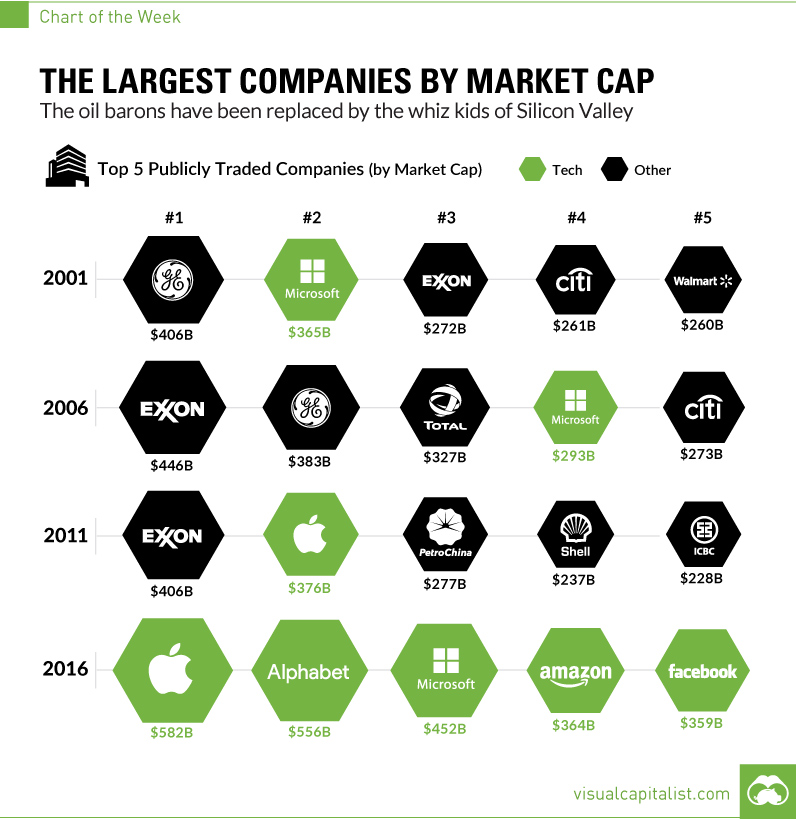

Quand on dit que les GAFAM disposent maintenant d’un pouvoir considérable, ce n’est pas un vain mot. Le diagramme ci-dessous nous montre l’évolution de ces géants depuis le début de ce siècle.

Ce pouvoir se décline de différentes façons. L’une d’elles permet d’influencer les outils web que des millions d’internautes utilisent quotidiennement. L’expérience vécue par le service de messagerie chiffrée ProtonMail sur la recherche internet est symptomatique de cette tendance (rapporté dans les colonnes du Framablog de Framasoft). D’où vient l’ordre de retirer ProtonMail des résultats de recherche ? De Google search ? De Gmail parce que ProtonMail représente un concurrent sérieux ? D’une autre antenne d’Alphabet, le conglomérat qui regroupe les activités de ce qu’était Google avant ? D’une agence gouvernementale étasunienne collaborant avec Google et inquiétée par la tendance actuelle à toujours plus de chiffrement des mails ?

On imagine aussi ce que pourrait faire l’un de ces géants à l’un de ses clients en cas de désaccord ou de choix stratégique divergeant.

De plus, les collaborations opaques entre GAFAM et agences gouvernementales sont bien réelles, comme en témoigne cet article du Guardian paru le 4 octobre 2016 mettant en lumière la surveillance de masse mise en place par Yahoo! pour espionner ses clients au profit de la NSA.

Le contre-pouvoir du libre

La surveillance de masse est rendue possible grâce à deux caractéristiques :

- La taille gigantesque, le pouvoir et la globalisation de ces acteurs.

- L’opacité des systèmes employés.

L’article du Guardian cité plus haut mentionne la présence dans les programmes privatifs de « portes dérobées » ou backdoors en anglais (il s’agit d’une fonctionnalité inconnue de l’utilisateur légitime, qui donne un accès secret au logiciel – Wikipedia), pour s’octroyer un certain contrôle ou récolter des données à l’insu de l’utilisateur.

Pour se prémunir – autant que faire se peut – de cette menace sur nos sociétés, la solution qui vient immédiatement à l’esprit est :

- de baser ses solutions informatiques sur des logiciels libres, avec un code source accessible, qu’on peut donc étudier et auditer;

- de confier son informatique à plusieurs acteurs locaux de taille plus modeste;

- et de chiffrer ses données.

A ce sujet, nous vous conseillons la lecture de l’excellent petit livre : « Guide de survie à destination des aventuriers d’internet« , édité par Le CECIL et la Ligue des droits de l’homme.

Pingback: La nouvelle inquisition numérique – Logiciels libres et développement durable